- 印刷する

AWS環境との接続(VPCピアリング)

- 印刷する

iDoperation Cloudからお客様がお持ちのAWS環境へ接続を行う場合、本トピックを実施してください。

接続方式

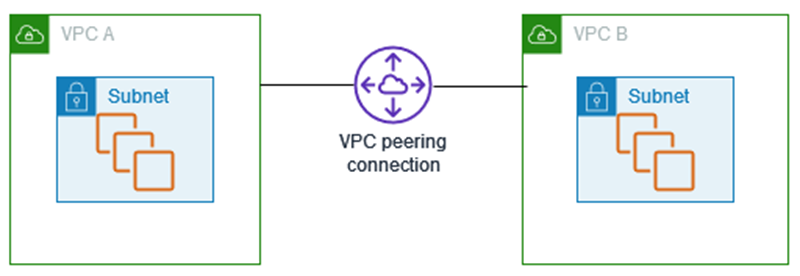

・クロスアカウントでの「VPC Peering」を用いて接続する。

・Peering接続されたVPC間のトラフィックは、パブリックインターネットを経由しない。

・VPC Peering設定は最大4件のVPC環境との接続になる。

・VPC Peering接続用ロールを事前に作成する。

(引用元:https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/vpc-peering.html)

(引用元:https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/vpc-peering.html)

接続までの概要

お客様より、AWS環境との接続の要望をサポート窓口に問合せをお願いします。

お客様が利用するiDoperation Cloud構築テナントの<AWSアカウントID>をサポート窓口からお客様へ連絡します。

AWSマネジメントコンソールでログインし、ポリシーを作成、ロールを適用します。

作成したロールの「ARN」 を「お客様AWS VPC情報」と一緒にサポート窓口に連絡してください。

連絡内容を基にお客様の環境へ接続するために必要となる設定をサポート窓口が行います。

各作業の実施者と流れ

| 実施者 | 手順 | 説明 |

| お客様 | AWS環境との接続の要望を連絡 | AWS環境との接続をしたい旨をサポート窓口へ連絡してください。 |

| サポート窓口 | お客様テナントのAWSアカウントIDのご案内 | ロールを作成するために必要な情報をお客様に連絡します。 |

| お客様 | 設定手順に従いロールを作成し、ロールのARNを取得 | 『お客様AWS VPC情報』をサポート窓口へ連絡してください。 |

| サポート窓口 | VPC Peering接続設定を作成し、接続のリクエストを送信 (承認もできている状態) | iDoperation Cloud側の準備が完了します。 |

設定手順

VPCピアリングの自動承認を許可する手順を説明します。

AWSマネジメントコンソールでポリシーを作成し、ロールを作成し適用します。

ポリシーの作成

1.AWSマネジメントコンソールでIAMサービスを開きます。

2.左ペインの「ポリシー」をクリックします。

3.「ポリシーの作成」をクリックします。

4.サービスは「EC2」を選択します。

アクション許可は「AcceptVpcPeeringConnection」にチェックを入れます。

リソースは「全て」を選択して、「次へ」をクリックします。

5.ポリシー名を入力(例:AcceptVpcPeering)、「ポリシーの作成」をクリックを入れます。

ロールの作成

6.左ペインの「ロール」をクリックします。

7.「ロールを作成」をクリックします。

8.エンティティタイプは「AWSアカウント」を選択します。

アカウントは「別のAWSアカウント」を選択します。

9.アカウントIDに「<構築テナントのAWSアカウントID>」を入力、「次へ」をクリックします。

10.許可ポリシーで『ポリシーの作成「5.」』で設定したポリシーにチェックを入れ、「次へ」をクリックします。

11.ロール名を入力(例:VPCPeeringRole)、「ロールを作成」をクリックします。

12.ロールの一覧で、「11.」で名付けたロール名を選択します。

13.概要にあるロールの「ARN」内容を控えてください。

お客様AWS VPC情報

iDoperation CloudとVPC Peering接続を行うAWS環境側の情報をサポート窓口へ連絡してください。複数環境と接続する場合は、すべてのVPC情報を連絡してください。

| No. | 項目 | 説明 |

| 1 | AWSアカウントID | 12桁のAWSアカウントID (記入例:123456789000) |

| 2 | リージョン | 利用しているリージョン (記入例:アジアパシフィック (東京)ap-northeast-1) |

| 3 | VPC ID | iDoperation CloudとVPC Peering接続をするVPCのID (記入例:vpc-**************) |

| 4 | VPC CIDR | iDoperation CloudとVPC Peering接続をするVPCのIPアドレスCIDR (記入例:10.1.0.0/24) |

| 5 | ロールのARN | iDoperation CloudとVPC Peering接続を許可するために作成したロールのARN (記入例:arn:aws:iam::123456789000:role/VPCPeeringRole) |