- 印刷する

Windows系ターゲットの前提条件

- 印刷する

Windows系ターゲットには、以下の前提条件があります。

※ID管理が〇になっている項目は、ID管理の機能の前提条件になります。ログが〇になっている項目は、アクセスログ管理のログ自動収集機能、または、ログ自動収集機能で収集したアクセスログ(ログインログ・ログアウトログ・suログ・ログイン失敗ログ)で出力するレポートの前提条件になります。

No | 条件 | 対象機能 | |

ID | ログ | ||

1 | ID管理用、ログ収集用のアカウントを用意する事。 | 〇 | 〇 |

2 | ID管理用、ログ収集用のアカウントについてAdministratorsグループに所属するローカルアカウントを利用する場合、ターゲットのリモートUACが無効化されている事。 | 〇 | 〇 |

3 | ローカルセキュリティポリシー「ネットワークアクセス:ローカルアカウントの共有とセキュリティモデル」が「クラシック-ローカルユーザがローカルユーザとして認証する」の設定である事。 | 〇 | 〇 |

4 | 必要なサービスが起動しており、リモートから接続出来る事。 | 〇 | 〇 |

5 | 管理対象サーバ側のファイアウォール設定でSMB/ADSI接続が許可されている事。 | 〇 | 〇 |

6 | ネットワークコンポーネント「Microsoft ネットワーク用ファイルとプリンタ共有」が有効化されている事。 | 〇 | 〇 |

7 | ローカルセキュリティポリシーの設定で「ログオンイベントの監査」の「成功、失敗」が設定されている事。 | - | 〇 |

8 | Windowsイベントログ(セキュリティ)のローテート設定が下記どちらかの条件を満たしている事。

※Windows Server 2019 / Windows 10で「イベントを上書きしないでログをアーカイブする」の設定をした場合に、イベントログが「最大ログサイズ」になってもアーカイブされず、新たなイベントログが記録されないという事象が確認されています。該当のOSで「イベントを上書きしないでログをアーカイブする」の設定をした場合は、正常にイベントログがアーカイブされる事を確認してください。 | - | 〇 |

9 | Windowsイベントログ(セキュリティ)のローテート設定が「必要に応じてイベントを上書きする(最も古いイベントから)」になっている場合は、下記の設定になっている事。

| - | 〇 |

10 | Windows イベントログ(セキュリティ)のローテート設定が「イベントを上書きしないでログをアーカイブする」になっている場合は、下記の設定になっている事。

| - | 〇 |

11 | 冗長構成されたActive Directoryを管理対象とする場合は下記を満たしている事。

| 〇 | 〇 |

12 | iDoperation Cloudとターゲット間で、下記ポート番号を利用して通信できる必要があります。 | - | 〇 |

ID管理用、ログ収集用アカウントの準備

登録対象のWindowsターゲットのサーバ種別を確認し、いずれかのアカウント要件に合うアカウントを1つ準備します。

| No | サーバ種別 | アカウント要件 |

| 1 | スタンドアロンサーバ | ビルトインのAdministrator |

| Administratorsグループに所属するローカルアカウント(*2) | ||

| 2 | メンバサーバ(*1) | ビルトインのAdministrator |

| Administratorsグループに所属するローカルアカウント(*2) | ||

| Administratorsグループに所属するドメインアカウント | ||

| Administratorsグループに所属しているドメインのアカウントグループに所属するドメインアカウント | ||

| Domain Adminsグループに所属するドメインアカウント | ||

| 3 | Active Directoryサーバ | ビルトインのAdministrator |

| Domain Adminsグループに所属するドメインアカウント |

(*1) ドメインアカウントをメンバサーバのID管理用、ログ収集用のアカウントに設定する場合は、そのドメインのActive Directoryサーバをターゲットとして登録してください。

(*2) Administratorsグループに所属するローカルアカウントを利用する場合、ターゲットのリモートUACを無効化してください。詳細は『ユーザアカウント制御(リモートUAC)の無効化設定』を参照してください。

ユーザアカウント制御(リモートUAC)の無効化設定

Administratorsグループに所属するローカルアカウントの場合、リモートUACの無効化が必要です。

管理対象サーバ側でユーザアカウント制御(リモートUAC)の設定をレジストリ追加する事で無効化します。

レジストリ追加は以下のコマンドで実施してください。

※GUIから変更する方法ではiDoperationの要件を満たせません。

(設定コマンド) (設定した内容の確認) ※以下のように結果が出力されます。 |

なお、管理対象サーバ側に既にiDoperation Cloudからのセッションが存在する場合、上記の設定を実施してもその結果が即時反映されない事があります。その場合は以下のコマンドを実行し、現在のセッションのクリアを行ってください。

(セッションクリアのコマンド) |

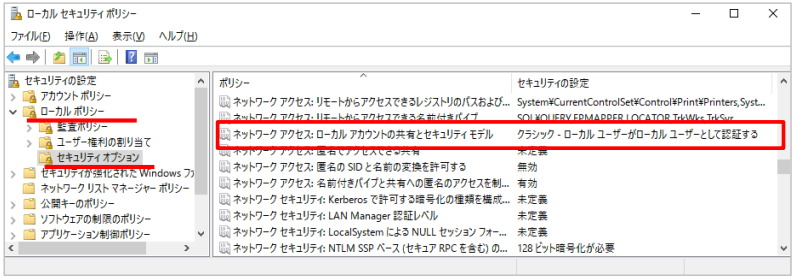

ローカルセキュリティポリシーの設定

ローカル セキュリティ ポリシーの「ローカル ポリシー」-「セキュリティ オプション」-「ネットワーク アクセス:ローカル アカウントの共有とセキュリティ モデル」を「クラシック-ローカル ユーザがローカル ユーザとして認証する」に設定します。

上記設定がデフォルト設定ですが、変更されている場合は「クラシック-ローカルユーザがローカルユーザとして認証する」に設定変更してください。

また、ドメインポリシーで設定されている場合には、そちらの設定を確認してください。

Windowsサービスの設定と接続用ポート

サーバ種別に応じて、以下のサービスを起動します。

またそのサービスが利用するポートにリモートから接続出来る状態である必要があります。

| No | サーバ種別 | 起動が必要なサービス名(表示名) | 使用ポート番号 |

| 1 | スタンドアロンサーバ | Server | TCP/445(SMB) |

| 2 | メンバサーバ | Server | TCP/445(SMB) |

| 3 | Active Directoryサーバ | Server | TCP/389(ADSI) |

SMB/ADSI接続の許可設定

管理対象サーバ側のファイアウォール設定でSMB/ADSI接続が許可されている必要があります。

以下にコマンドプロンプトを使った設定例を示します。

※GUIからも設定可能です。

(設定コマンド) C:\> netsh advfirewall firewall add rule name="iDoperation(389)" dir=in action=allow protocol=tcp localport=389 (設定した内容の確認) ※以下のように結果が出力されます。(389/TCPの結果です。445/TCPの場合は389を445に読み替えてください) |

Microsoft ネットワーク用ファイルとプリンタ共有の設定

ネットワークアダプタのプロパティにある「Microsoftネットワーク用ファイルとプリンタ共有」コンポーネントを有効化します。

デフォルトで有効化されていますが、無効化されている場合は設定変更をお願い致します。

複数のネットワークアダプタが存在する場合は、iDoperation Cloudがリモートから接続するIPが設定されているアダプタの設定を確認してください。

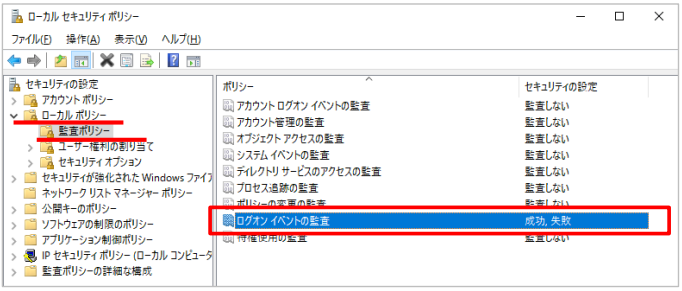

監査ポリシーの設定

ローカル セキュリティ ポリシーの「ローカル ポリシー」-「監査ポリシー」を選択後、「ログオンイベントの監査」のセキュリティの設定を「成功、失敗」に設定します。

※ログイン失敗レポートが不要の場合は、「成功」ログのみの取得でも問題ありません。

ログ収集通信の許可設定

ログ収集する管理対象サーバ側のファイアウォール設定でiDoperationからのログ収集の通信が許可されている必要があります。

以下にコマンドプロンプトを使った設定例を示します。

※GUIからも設定可能です。

(設定コマンド) (設定した内容の確認) ※以下のように結果が出力されます。 |